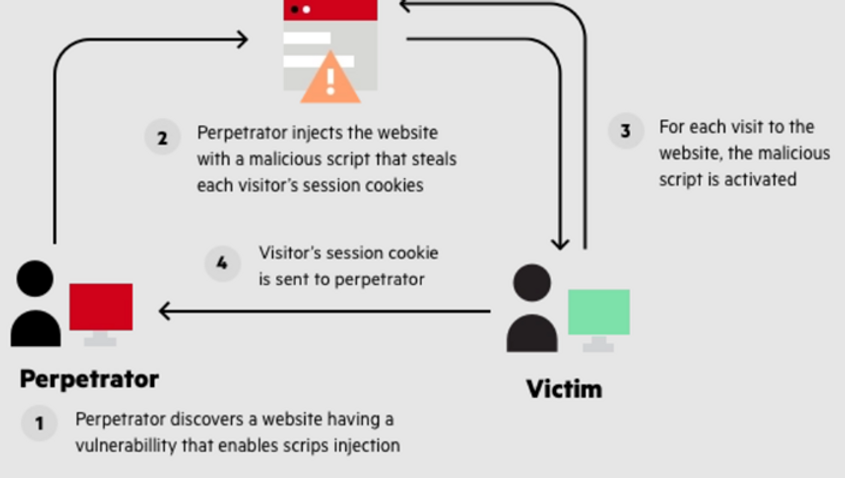

El Cross-Site Scripting (XSS) es una vulnerabilidad de seguridad que permite a un atacante inyectar scripts maliciosos en páginas web vistas por otros usuarios. Existen diferentes tipos de XSS, siendo dos de los más conocidos el XSS basado en DOM y el XSS reflejado. Aunque ambos tipos comparten la misma intención de ejecutar código no autorizado en el navegador del usuario, sus métodos de operación y el contexto en el que ocurren son muy diferentes. A continuación, exploraremos estas diferencias en detalle.

XSS Reflejado

El XSS reflejado ocurre cuando un atacante envía un enlace malicioso a una víctima. Este enlace contiene un script que se ejecuta en el navegador de la víctima al hacer clic en él. En este tipo de ataque, el script malicioso no se almacena en el servidor, sino que se refleja en la respuesta del servidor. Este ataque depende de que el usuario haga clic en el enlace que contiene el script. Generalmente, el atacante utiliza técnicas de ingeniería social para convencer a la víctima de que haga clic en el enlace.

Cuando un usuario accede a un enlace que contiene un payload de XSS reflejado, el servidor procesa la solicitud y devuelve una respuesta que incluye el script malicioso. Este script puede robar información sensible, como cookies de sesión, o realizar acciones en nombre del usuario sin su consentimiento. Por ejemplo, si un atacante puede inyectar un script en una URL que redirige a un formulario de inicio de sesión, podría robar las credenciales del usuario.

Diferencia entre XSS e inyección SQL

Diferencia entre XSS e inyección SQLCaracterísticas del XSS Reflejado

- Temporalidad: El ataque es efímero y solo ocurre en la sesión activa del usuario.

- Dependencia del usuario: Requiere que el usuario haga clic en un enlace malicioso.

- Fácil de detectar: Puede ser más fácil de identificar y mitigar si se revisan las URLs.

Una de las principales características del XSS reflejado es su naturaleza efímera. Esto significa que una vez que el usuario abandona la página, el script inyectado ya no tiene efecto. Esto contrasta con otros tipos de XSS, como el XSS almacenado, donde el script malicioso persiste en el servidor. Por lo tanto, los ataques reflejados suelen ser menos dañinos a largo plazo, aunque pueden ser devastadores en el momento en que se ejecutan.

La dependencia del usuario es otro aspecto crucial del XSS reflejado. Sin la acción del usuario, el ataque no se lleva a cabo. Esto significa que los atacantes deben ser ingeniosos en la forma en que presentan sus enlaces maliciosos. A menudo utilizan correos electrónicos, mensajes en redes sociales o incluso publicidad engañosa para atraer a las víctimas a hacer clic en el enlace. Esto hace que la educación del usuario sea fundamental en la prevención de este tipo de ataques.

XSS Basado en DOM

El XSS basado en DOM se produce cuando el código malicioso se ejecuta como resultado de la manipulación del Document Object Model (DOM) del navegador. A diferencia del XSS reflejado, este tipo de ataque no depende de una respuesta del servidor para inyectar el script. En su lugar, el script malicioso se ejecuta directamente en el navegador del usuario al manipular el DOM de la página web cargada.

Diferencia entre clase y estructura

Diferencia entre clase y estructuraEn un ataque de XSS basado en DOM, el atacante puede inyectar código JavaScript directamente en el sitio web a través de elementos como la URL, parámetros de consulta o incluso el almacenamiento local del navegador. Cuando el usuario visita una página web vulnerable, el código malicioso se ejecuta automáticamente. Esto puede permitir al atacante robar información sensible o realizar acciones no autorizadas en nombre del usuario.

Características del XSS Basado en DOM

- No requiere interacción del usuario: El script se ejecuta sin necesidad de que el usuario haga clic en un enlace.

- Manipulación del DOM: Los atacantes pueden modificar la estructura de la página web en tiempo real.

- Difícil de detectar: A menudo es más complicado identificar y mitigar este tipo de ataques.

Una de las características más preocupantes del XSS basado en DOM es que no requiere la interacción del usuario para ejecutarse. Esto significa que incluso si un usuario es cauteloso y no hace clic en enlaces sospechosos, todavía puede ser vulnerable si visita una página web que contiene un script malicioso. Esta característica hace que este tipo de XSS sea particularmente peligroso y difícil de prevenir.

Diferencia entre el control de congestión y el control de flujo

Diferencia entre el control de congestión y el control de flujoLa manipulación del DOM es otro aspecto clave de los ataques de XSS basados en DOM. Los atacantes pueden utilizar scripts para modificar el contenido de la página, lo que puede llevar a resultados inesperados para el usuario. Por ejemplo, pueden cambiar el texto de un botón para que parezca legítimo y engañar al usuario para que realice una acción no deseada. Esto resalta la importancia de validar y sanitizar cualquier dato que se inserte en el DOM.

Diferencias Clave entre XSS Reflejado y XSS Basado en DOM

Existen varias diferencias clave entre el XSS reflejado y el XSS basado en DOM que son importantes de entender para la prevención y mitigación de estos ataques. Una de las diferencias más significativas es la fuente de inyección. En el XSS reflejado, el script se inyecta a través de un enlace que el usuario hace clic, mientras que en el XSS basado en DOM, el script se inyecta directamente en el DOM de la página web.

Otra diferencia importante es el contexto de ejecución. En el caso del XSS reflejado, el script se ejecuta como parte de la respuesta del servidor, mientras que en el XSS basado en DOM, el script se ejecuta en el navegador del usuario sin necesidad de una respuesta del servidor. Esto significa que el XSS basado en DOM puede ser más difícil de detectar, ya que no deja un rastro en el servidor que pueda ser monitoreado.

Otras Diferencias

- Persistencia: El XSS reflejado es efímero, mientras que el XSS basado en DOM puede ser persistente.

- Uso de recursos: El XSS reflejado puede ser más fácil de mitigar con controles de seguridad en el servidor.

- Ingeniería social: El XSS reflejado depende más de técnicas de ingeniería social.

La persistencia es otra diferencia clave entre estos dos tipos de XSS. Mientras que el XSS reflejado es un ataque temporal que solo afecta a un usuario en una sesión específica, el XSS basado en DOM puede persistir y afectar a múltiples usuarios si se encuentra en una página web vulnerable. Esto significa que un ataque basado en DOM puede tener un impacto más amplio y duradero.

En términos de uso de recursos, el XSS reflejado puede ser más fácil de mitigar mediante controles de seguridad implementados en el servidor. Por ejemplo, los desarrolladores pueden utilizar encabezados de seguridad, como Content Security Policy (CSP), para restringir qué scripts pueden ejecutarse en su página. En contraste, el XSS basado en DOM puede ser más complicado de manejar, ya que implica la manipulación del código del lado del cliente, lo que puede ser más difícil de rastrear y controlar.

Prevención de XSS Reflejado y XSS Basado en DOM

La prevención de XSS reflejado y XSS basado en DOM requiere un enfoque integral que incluya tanto medidas de seguridad en el servidor como en el cliente. Para prevenir el XSS reflejado, es esencial validar y sanitizar todos los datos que se reciben del usuario. Esto significa que cualquier dato que se procese en el servidor debe ser tratado como potencialmente malicioso y debe ser limpiado antes de ser utilizado en una respuesta.

Además, implementar encabezados de seguridad, como Content Security Policy (CSP), puede ayudar a prevenir la ejecución de scripts no autorizados. CSP permite a los desarrolladores definir qué fuentes de contenido son confiables y cuáles no, lo que puede ayudar a mitigar el riesgo de XSS reflejado. También es recomendable utilizar técnicas de escapado para asegurar que los datos se manejen de manera segura antes de ser enviados al navegador.

Prevención del XSS Basado en DOM

- Validación de datos: Asegurarse de que los datos que se insertan en el DOM sean seguros.

- Uso de bibliotecas seguras: Utilizar bibliotecas que ayuden a manejar el DOM de forma segura.

- Monitoreo constante: Mantener un monitoreo constante de la aplicación para detectar vulnerabilidades.

Para prevenir el XSS basado en DOM, es crucial validar todos los datos que se insertan en el DOM. Esto incluye datos de formularios, parámetros de URL y cualquier otro dato que pueda ser manipulado por el usuario. Además, el uso de bibliotecas seguras, como DOMPurify, puede ayudar a limpiar el contenido antes de insertarlo en el DOM, lo que proporciona una capa adicional de seguridad.

El monitoreo constante de la aplicación es otra estrategia efectiva. Esto implica realizar auditorías de seguridad regulares y pruebas de penetración para identificar posibles vulnerabilidades. La detección temprana de problemas de seguridad puede ayudar a mitigar los riesgos antes de que se conviertan en ataques exitosos.

Conclusiones sobre XSS Reflejado y XSS Basado en DOM

El XSS reflejado y el XSS basado en DOM son dos tipos de vulnerabilidades que representan un riesgo significativo para la seguridad de las aplicaciones web. Aunque comparten algunas similitudes, sus diferencias en la forma en que se ejecutan y en el contexto de ataque son cruciales para comprender cómo protegerse de ellas. La educación del usuario, junto con prácticas de desarrollo seguro, son fundamentales para mitigar estos riesgos.

La prevención de XSS requiere un enfoque proactivo que incluya la validación y sanitización de datos, la implementación de políticas de seguridad y el monitoreo constante de las aplicaciones. Con el enfoque correcto, es posible reducir significativamente el riesgo de ataques XSS y proteger tanto a los usuarios como a las aplicaciones web de amenazas potenciales.